Mã độc Sharkbot Banking lây lan qua ứng dụng chống virus dành cho Android giả mạo trên Google Play

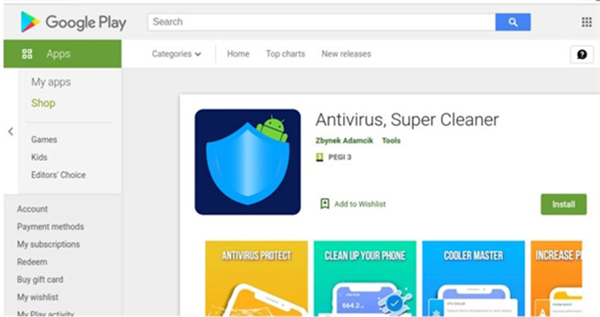

Kẻ đe dọa đứng sau một trojan ngân hàng Android mới ra đời có tên SharkBot đã tìm cách trốn tránh các rào cản bảo mật của Cửa hàng Google Play bằng cách giả dạng là một ứng dụng chống virus dành cho Android.

SharkBot cũng như các thành phần mã độc hại khác như TeaBot, FluBot và Oscorp (UBEL), nằm trong danh mục các trojan tài chính có khả năng lầy thông tin đăng nhập để bắt đầu chuyển tiền từ các thiết bị bị lây nhiễm bằng cách phá vỡ các cơ chế xác thực đa yếu tố. Hình thức này xuất hiện lần đầu tiên vào tháng 11 năm 2021.

Điểm nổi bật của SharkBot là ở khả năng thực hiện các giao dịch trái phép thông qua Hệ thống chuyển giao tự động (ATS), trái ngược với TeaBot, yêu cầu người điều hành trực tiếp tương tác với các thiết bị bị nhiễm để tiến hành các hoạt động độc hại.

“Các tính năng ATS cho phép phần mềm độc hại nhận danh sách các sự kiện được mô phỏng và chúng sẽ được mô phỏng để thực hiện chuyển tiền”, Alberto Segura và Rolf Govers, các nhà phân tích phần mềm độc hại tại công ty an ninh mạng NCC Group, cho biết trong một báo cáo được công bố tuần trước.

“Vì các tính năng này có thể được sử dụng để mô phỏng các thao tác chạm / nhấp và nhấn nút, nên nó có thể được sử dụng để không chỉ tự động chuyển tiền mà còn cài đặt các ứng dụng hoặc thành phần độc hại khác.”

Nói cách khác, ATS được sử dụng để đánh lừa hệ thống phát hiện gian lận của ngân hàng mục tiêu bằng cách mô phỏng cùng một chuỗi hành động mà người dùng sẽ thực hiện, chẳng hạn như nhấn nút, nhấp chuột và cử chỉ, để thực hiện chuyển tiền bất hợp pháp.

Phiên bản mới nhất được phát hiện trên Cửa hàng Google Play vào ngày 28 tháng 2 là một số ứng dụng nhỏ giọt cũng sử dụng chức năng Trả lời trực tiếp của Android để tự lan truyền đến các thiết bị khác, khiến nó trở thành trojan ngân hàng thứ hai sau FluBot để chặn thông báo về các cuộc tấn công có thể đào sâu.

Danh sách các ứng dụng độc hại, tất cả đều được cập nhật vào ngày 10 tháng 2, đã được cài đặt chung khoảng 57.000 lần cho đến nay.

Antivirus, Super Cleaner (com.abbondioendrizzi.antivirus.supercleaner) – 1,000+ lượt cài đặt

Atom Clean-Booster, Antivirus (com.abbondioendrizzi.tools.supercleaner) – 500+ lượt cài đặt

Alpha Antivirus, Cleaner (com.pagnotto28.sellsourcecode.alpha) – 5,000+ lượt cài đặt

Powerful Cleaner, Antivirus (com.pagnotto28.sellsourcecode.supercleaner) – 50,000+ lượt cài đặt

SharkBot cũng có nhiều tính năng ở chỗ nó cho phép kẻ thù chèn các lớp phủ gian lận trên các ứng dụng ngân hàng chính thức để lấy cắp thông tin đăng nhập, ghi lại các lần nhấn phím và có được toàn quyền điều khiển từ xa đối với các thiết bị, nhưng chỉ sau khi nạn nhân cấp cho nó quyền Dịch vụ trợ năng.

Phát hiện được đưa ra một tuần sau khi các nhà nghiên cứu từ Cleafy tiết lộ chi tiết về một biến thể TeaBot mới được tìm thấy trong Cửa hàng Play, được thiết kế để nhắm mục tiêu người dùng của hơn 400 ứng dụng tài chính và ngân hàng, bao gồm cả những ứng dụng từ Nga, Trung Quốc và Hoa Kỳ.

Theo TheHackerNews